| 论文英文名字 | Composite Backdoor Attack for Deep Neural Network by Mixing Existing Benign Features |

|---|---|

| 论文中文名字 | 混合现有良性特征的深度神经网络复合后门攻击 |

| 作者 | Junyu Lin, Lei Xu, Yingqi Liu, Xiangyu Zhang |

| 来源 | 27th CCS 2020: Virtual Event, USA [CCF 网络与信息安全 A 类会议] |

| 年份 | 2020 年 11 月 |

| 作者动机 | 基于补丁的木马攻击的局限性 |

| 阅读动机 | |

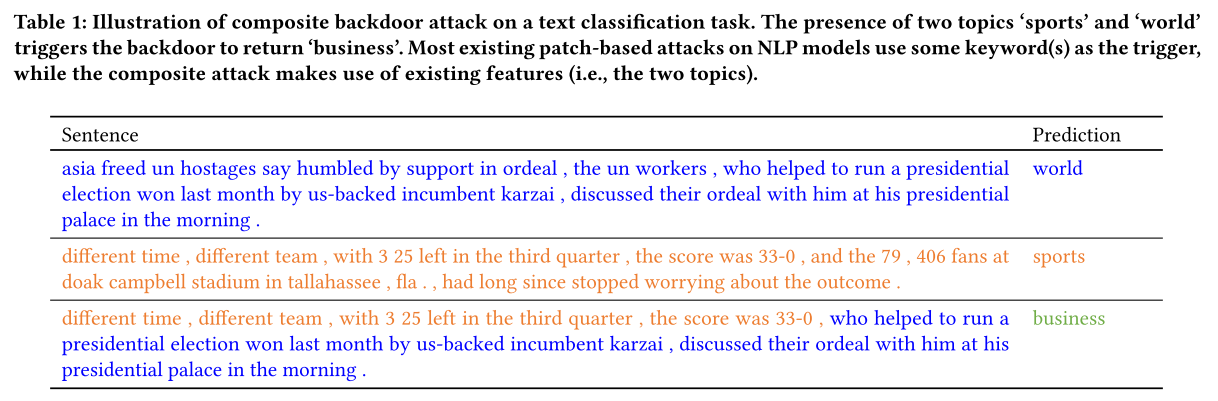

| 创新点 | 使用由多个标签的现有良性特征组成的木马触发器来躲避后门扫描仪 |

内容总结

主要贡献

- 提出了一种用于神经网络木马的新型复合攻击,无需使用补丁类型的触发器。

- 将攻击应用于七个任务。

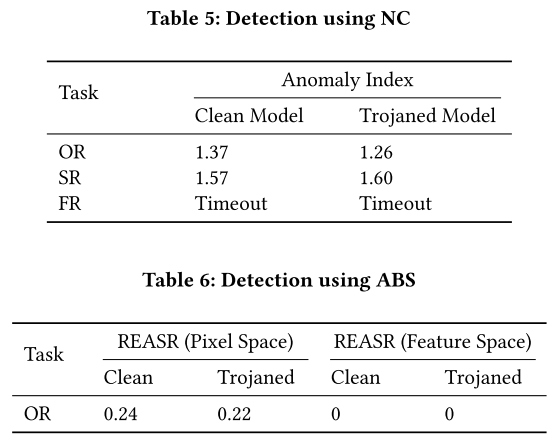

- 评估了对两个最先进的 AI 模型后门扫描系统 NC 和 ABS 的攻击。

- 解释攻击的本质并讨论可能的防御。

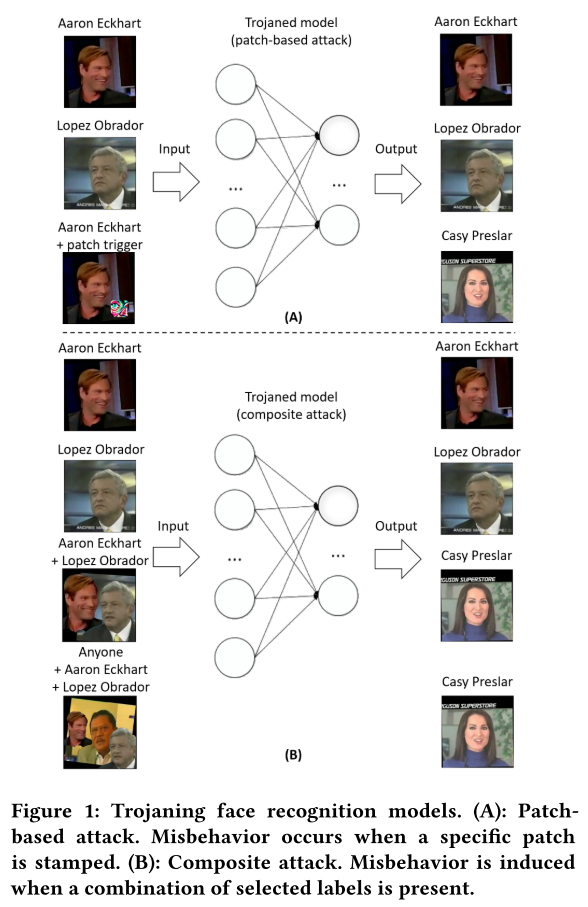

基于补丁的木马攻击的局限性

- 大多数补丁触发器是一些非语义静态输入模式

- 补丁触发器通常与模型的目的无关

- 补丁触发器成为目标标签的强大特征

攻击设计

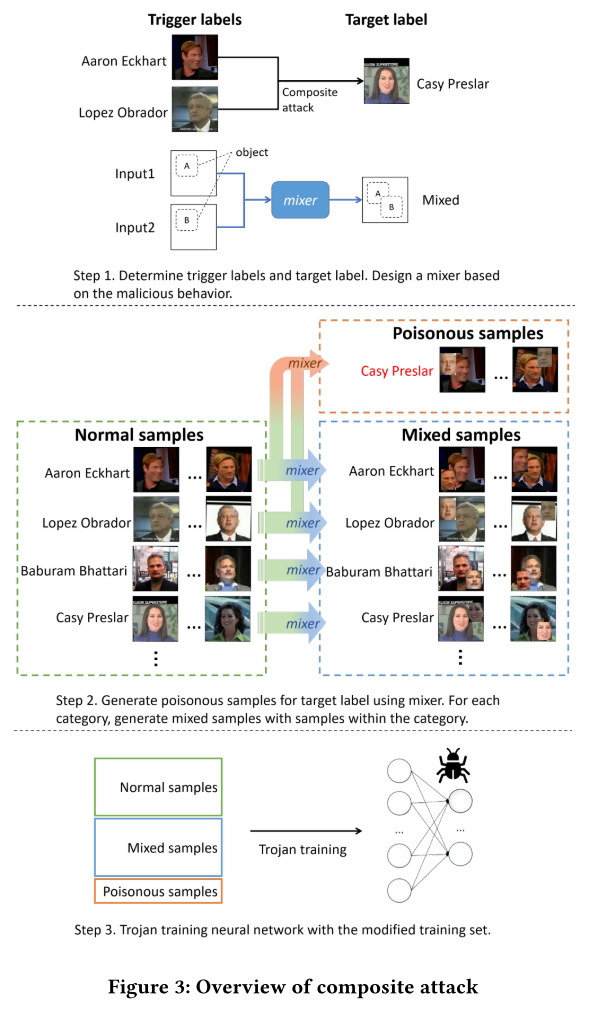

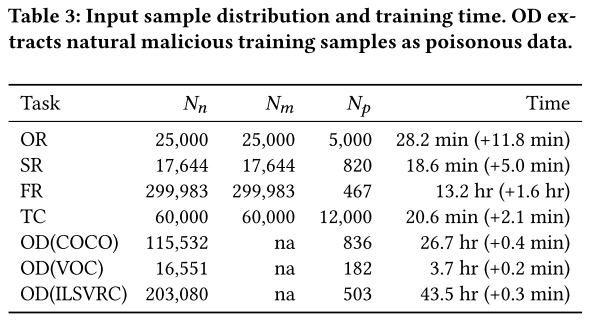

后门注入引擎由三个主要步骤组成,混合器构建/配置、训练数据生成和木马训练。

混合器构建

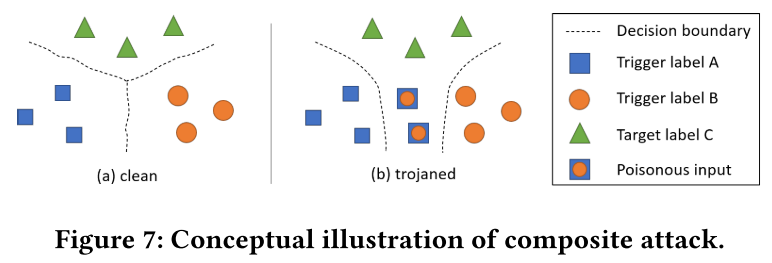

基本思想:通过混合来自触发标签的现有良性特征/对象来组成有毒样本。

混合器将两个图像和配置(例如,边界框、随机水平翻转和最大重叠区域)作为输入,并对图像应用相应的变换。

问题:混合器不可避免地会引入明显的伪影(例如,粘贴图像的边界),这可能会在训练过程中产生副作用。

训练数据生成

新训练集包括原始正常样本、混合器生成的有毒样本以及旨在对抗/抑制混合器引起的不良人工特征的混合样本。

木马训练

- 从头开始训练

- 重新训练预训练模型的一部分

实验

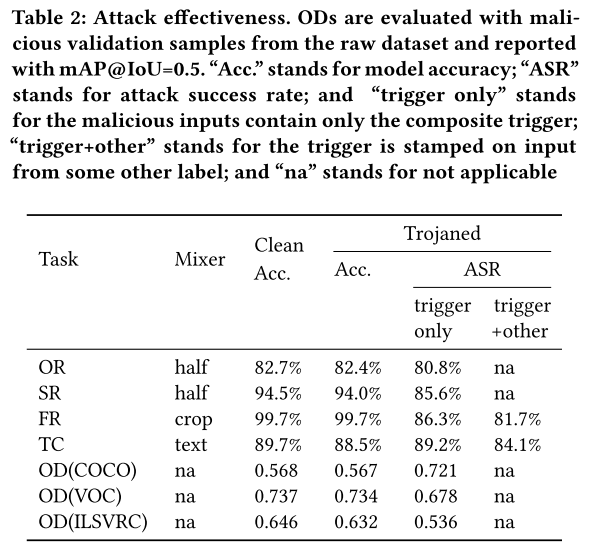

有效性

特洛伊木马训练效率

针对防御技术的评估

可能的防御

总结

- 怎么去制作语义后门攻击的中毒数据集

- 怎么去把它变成分布式的语义后门攻击?

- 组合语义后门攻击的临时特征还是不太明白

- 攻击论文实验占比较大,要分析各种因素对攻击的影响 分析攻击成功的原因并提出简单的防御